Вы здесь

Риски информационной безопасности и аппаратно-программного средства защиты для облачных хранилищ данных

Шамшина П.Ю.,

ШамшинаТ.А.,

Рижский институт транспорта и связи,

Латвия,г. Рига

Облачные хранилища данных - это новая технология, которая быстро развивается и часто используется в течении последних трёх лет, так как облачные ресурсы дают возможность сохранять данные в онлайне и пользователи имеют доступ к ним с любого устройства. Актуальность этой статьи определяется ещё и проблемами отдалённого хранения и пересылки данных, то есть вопросом информационной безопасности, который всегда будет интересен и актуален для всех пользователей. Однако, существуют различные решения по улучшению безопасности хранения данных, применяя которые к облачным хранилищам данных можно устранить риски до приемлемого уровня.

Сохраняя данные в интернете главными проблемами, связанными с защитой информации и ограничением доступа к облачным ресурсам, являются:

- конфиденциальность - один из важнейших аспектов рисков безопасности при хранении и пересылке данных в сети Интернет, то есть это гарантия того, что данные не стали доступными для посторонних лиц.

- доступность - это возможность за приемлемое время получить требуемую информационную услугу, то есть получить доступ к данным на облачных хранилищах в любое время без задержек с любого устройства.

- целостность - гарантия того, что данные будут храниться правильно, что подразумевает актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Таким образом, целью данной статьи является изучить риски безопасности облачных хранилищ данных и предложить различные виды ИТ-решений (методы, программатуру) по уменьшению этих рисков. Ниже дан краткий обзор облачных хранилищ данных, их комплексные меры по защите информации и ограничению доступа, а так же классификация субьектов угроз информационной безопасности.

Облачное хранилище данных — модель онлайн-хранилища, в котором данные хранятся на многочисленных, распределённых в сети серверах, предоставляемых в пользование клиентам, в основном, третьей стороной. В противовес модели хранения данных на собственных, выделенных серверах, приобретаемых или арендуемых специально для подобных целей, количество или какая-либо внутренняя структура серверов клиенту, в общем случае, не видна. Данные хранятся, а равно и обрабатываются, в так называемом облаке, которое представляет собой, с точки зрения клиента, один большой, виртуальный сервер. Физически же такие серверы могут располагаться удалённо друг от друга географически, вплоть до расположения на разных континентах. [1] В последнее время многие из IT гигантов выпустили свои сервисы для хранения данных в интернете, например, Google Drive, Microsoft SkyDrive, Dropbox.

Итак, большинство поставщиков облачных хранилищ предлагают три уровня информационной безопасности:

- Шифрование - защитный механизм, который позволяет шифровать канал передачи с помощью SSL / TLS во время хранения и передачи данных.

- Аутентификация - только авторизованные пользователи имеют доступ к данным, которые хранятся в облаке.

- Физическая безопасность - доступ к физической инфраструктуре, используемой для хранения, ограничен, она контролируется и закрыта для посторонних лиц.

Однако, когда происходит обмен информации или данных в Интернете, существует высокий риск взлома или мошенничества. Используя распространённую классификацию угроз - классификация по субъектам, в рамках этой работы будут рассмотрены угрозы исходящие от:

- Разработчиков хранилищ - которые делают ошибки в коде или в логике работы облачных хранилищ, которые сложно иденцифицировать и исправить обычным пользователям;

- Администраторов хранилищ - которые по случайности, например, сохранили имя пользователя системы или неправильно сконфигурировали существующую аппаратуру или программатуру;

- Пользователи хранилищ - кторые могут сохранить имя пользователя и пароль в браузере или потерять мобильное устройство, где все данные легко доступны, или появился компьютерный вирус, могут быть очень много причин, поэтому реализовать угрозу с этой стороны легче всего.

Для того чтобы снизить риски информационной безопасности, необходимо использовать комплексный подход для обеспечения безопасности данных с помощью существующих инструментов. К сожалению, формат данной статьи не позволяет полностью отобразить результаты проведенного исследования, поэтому дальше будут перечислены только аппаратно-программные методы защиты по конфиденциальности информации и полученные выводы по ограничению доступа к информационным ресурсам.

Контрмеры или предлагаемые решения по снижению риска конфиденциальности

Если пользователь всё таки хочет хранить личные и конфиденциальные данные в облачном хранилище, то он должен подумать о дополнительных инструментах шифрования (например, SecretSync, EncFS, BoxCryptor), с помощью которых существенно увеличиться конфиденциальность данных.

TrueCrypt

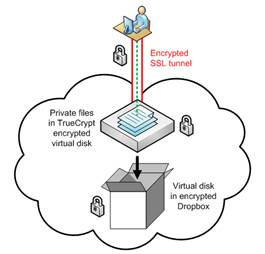

TrueCrypt это еще один мощный кросс- платформенный инструмент шифрования. Одним из недостатков является то, что пользователь должен сначала создать фиксированный размер виртуального контейнера, чтобы иметь возможность использовать TrueCrypt. Шифрование происходит автоматически, прозрачно и в режиме реального времени (on-the-fly). Обеспечивает надежный отказ, в случае, если хакеры предлагают пользователю показать пароль. [2]

TrueCrypt это еще один мощный кросс- платформенный инструмент шифрования. Одним из недостатков является то, что пользователь должен сначала создать фиксированный размер виртуального контейнера, чтобы иметь возможность использовать TrueCrypt. Шифрование происходит автоматически, прозрачно и в режиме реального времени (on-the-fly). Обеспечивает надежный отказ, в случае, если хакеры предлагают пользователю показать пароль. [2]

Рис.1. Использование TrueCrypt в хранилище Dropbox

TrueCrypt позволяет создавать пользователю собственные объемы в комплекте с собственным закрытым ключом. Dropbox шифрует все файлы с AES-256 перед отправкой на свои серверы через SSL соединение(см. рис.1.). В сочетании с TrueCrypt, это по существу файлы "тройного шифрования", поэтому даже если кто-то скомпрометировал сервера Dropbox или компьютер пользователя, файлы всё равно остаются в безопасности.

Технология стеганографии

Стеганография - это наука об обмене информации между отправителями и пользователями таким образом, что скрывается сам факт обмены информации. Эта технология может быть использована в облачных хранилищах, чтобы сохранить конфиденциальность данных.

Стенография - это шифрование информации в картинках, аудио файлах, видео файлах, из-за их большого размера. Этот метод связан с небольшими изменениями в значениях, используемых для определения цвета пикселя. В 24-битном изображении цвет у каждого пикселя определяется тремя числами - по одному для каждого канала - красный, зеленый и синий. Небольшие изменения в каждом пикселе изменит его цвет, но это трудно заметить человеческому глазу. Тем не менее, с правильной программой или с помощью оригинального изображения, изменения могут быть выявлены. Изменения также могут быть выявлены с помощью цифр ASCII кода, которые определяют буквы, и таким образом создают секретное сообщение, как показано на рисунке 2:

Стенография - это шифрование информации в картинках, аудио файлах, видео файлах, из-за их большого размера. Этот метод связан с небольшими изменениями в значениях, используемых для определения цвета пикселя. В 24-битном изображении цвет у каждого пикселя определяется тремя числами - по одному для каждого канала - красный, зеленый и синий. Небольшие изменения в каждом пикселе изменит его цвет, но это трудно заметить человеческому глазу. Тем не менее, с правильной программой или с помощью оригинального изображения, изменения могут быть выявлены. Изменения также могут быть выявлены с помощью цифр ASCII кода, которые определяют буквы, и таким образом создают секретное сообщение, как показано на рисунке 2:

Рис.2. Пример Стенографии

Таким образом можно попробовать скрыть важные конфиденциальные данные в хранилище, а чтобы посторонние лица не смогли найти такие файлы, необходимо часто менять имена "секретных" файлов, сохраняя несколько копий, и, конечно, загружать вместе с другими похожими данными. Таким образом, можно достигнуть снижение риска конфиденциальности.[3]

Расчет эффективности контрмер

Опираясь на выбранный подход оценки рисков и применив предложенные контрмеры, авторы предлагают взглянуть на новые расчёты вероятности появления риска, воздействия риска и ценности уровня риска, а так же хотят напомнить, что все оценки являются субъективными и качественными. [4]

Для того, чтобы рассчитать эффективность контрмер, надо пройти через весь алгоритм последовательно, учитывая тип контрмер., т.е. на выходе пользователь сталкивается с двумя типами рисков - величина уровня риска без контрмер (Rold) и величина уровня риска после контрмер (Rnew) (или же, учитывая что уязвимость исчезла), по формуле (1).

E = (Rold -Rnew) / Rold, (1.), где

E – величина эффективности контрмер;

Rold – уровень риска без контрмер;

Rnew – уровень риска после определённых контрмер.

Чтобы было легче понять величину эффективности контрмер, авторы предлагают использовать следующий подход (2): за 100% считать общий уровень риска без контрмер, и по приведённой формуле определить уменьшение угрозы безопасности в процентах.

Eproc.= 100-Rnew * 100 / Rold (2), где

Eproc. – процентное значение эффективности контрмер ;

Rold – уровень риска без контрмер;

Rnew – значение уровня риска после контрмер.

Процентное значение эффективности контрмер

Название угрозы | Суммарный уровень риска R?(%) | Значение эффективности контрмер Eproc. | |

Rold | Rnew | ||

Подбор пароля к аккаунту пользователя | 100% | 57% | 43% |

Инфицирование вредоносным программным обеспечением | 100% | 54% | 46% |

Проблемы безопасности со стороны невнимательности пользователей | 100% | 100% | 0% |

Случаи отказа оборудования компьютерной техники | 100% | 78% | 22% |

Кража оборудования со стороны посторонних лиц | 100% | 76% | 24% |

Изменения в политике безопасности или в правилах использования и конфиденциальности | 100% | 54% | 46% |

По полученным результатам, можно сделать вывод: используя предложенные решения, увеличивается безопасность передачи и хранения данных в облачных хранилищах и снижаеться вероятность наступления потенциальных угроз. В случаях изменения политики безопасности и правил конфиденциальности, заражения вредоносными программами и подбора пароля учетной записи пользователя, суммарный уровень риска был сокращен почти вдвое, что доказывает эффективность использования контрмер. Это значит, что предложенные программные решения, помогают достичь главные цели данной статьи, то есть подход к оцениванию рисков и выбранные контрмеры работают.

Библиографический список

- Springer-Verlag, Cloud Computing Principles Systems and Applications, London, 2010, с. 77-89.

- Free open-source disk encryption software for Windows 7/Vista/XP, Mac OS X, and Linux [Электронный ресурс] Truecrypt — Режим доступа: http://www.truecrypt.org/

- Негосударственное образовательное учреждение дополнительного профессионального образования «Центр предпринимательских рисков» [Электронный ресурс]: Основы стегоанализа — Режим доступа: - http://www.cprspb.ru/bibl/computer/13.html

- Шамшина П., Информационные риски безопасности и решения в облачных хранилищах данных, дипломная работа, Латвийский университет, 2012, 117 с..